Identité Post-RFC 9562: Ascendance de la v7, Résistances du SHA‑1, et la Prochaine Vague d’IDs Déterministes

Normes, cryptographie, et tendances en matière de confidentialité transformant la conception des identifiants d’ici 2030

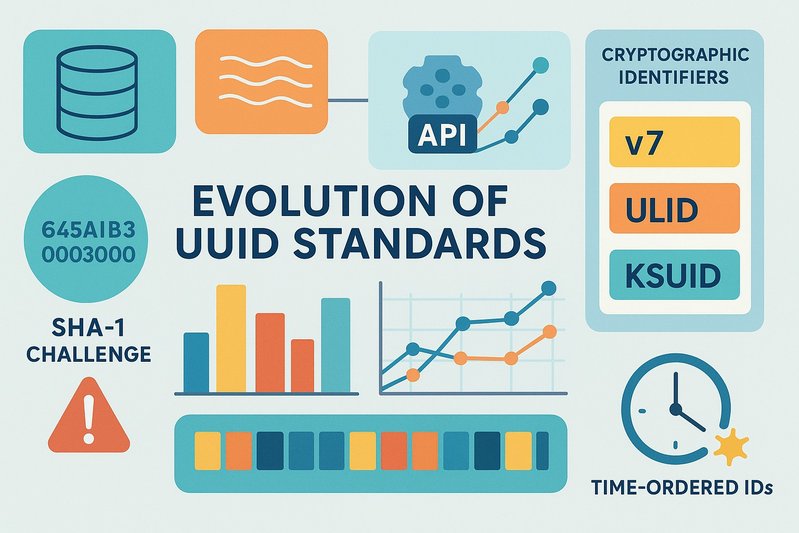

La réécriture silencieuse de la stratégie d’identifiant est en cours. En 2024, l’IETF a modernisé la norme UUID, introduisant de nouvelles versions et des conseils explicites sur la sécurité qui redéfinissent comment les équipes choisissent des identifiants pour les bases de données, les flux et les APIs. En parallèle, les résistances de la collision du SHA‑1 ont modifié le profil de risque des identifiants dérivés de noms déterministes. Résultat: un déplacement décisif vers les IDs ordonnés dans le temps pour la performance opérationnelle, un rôle plus restreint pour le UUID v5 déterministe, et de nouvelles possibilités pour des agencements personnalisés et des dérivations respectueuses de la confidentialité.

Cet article cartographie le paysage post-RFC 9562 et se projette vers 2030. Attendez-vous à une vision claire de ce qui a changé dans la norme, comment les réalités cryptographiques évolutives modifient les modèles de menace, pourquoi les IDs triables comme v7, ULID et KSUID deviennent des défauts, et comment le déterminisme préservant la confidentialité peut être assuré en toute sécurité. Nous traçons également des feuilles de route d’observabilité, la surface d’opportunité en v8, les questions de recherche ouvertes auxquelles la communauté doit encore répondre, et des prévisions pragmatiques pour les choix standardisés et les listes de vérification d’acquisition des entreprises au cours des 3 à 5 prochaines années.

De la RFC 4122 à 9562: Un Paysage d’ID Reconfiguré

La mise à jour de l’IETF sur les UUIDs dans la RFC 9562 obsolète la RFC 4122 et formalise trois nouvelles versions - v6, v7, et v8 - tout en conservant les versions héritées v1, v3, v4, et v5. Le résultat pratique est une taxonomie clarifiée, orientée vers le futur:

- v3/v5 (déterministe): Dérivé par hachage depuis un espace de noms et un nom, avec v5 utilisant SHA‑1. Ceux-ci restent utiles pour des mappages reproductibles mais sont explicitement mis en garde contre leur utilisation comme substituts pour des IDs résistants aux collisions cryptographiques dans des domaines adverses ou sensibles à la confidentialité.

- v7 (ordonné dans le temps): Combine un horodatage triable avec du hasard pour améliorer les caractéristiques de la base de données et du système sans coordination. C’est le centre de gravité pour les nouveaux systèmes lourds en ingestion.

- v8 (personnalisable): Un agencement flexible pour l’expérimentation spécifique au domaine dans les limites des normes.

Cette reconfiguration est importante sur le plan opérationnel. Dans les moteurs relationnels, un schéma cohérent se maintient: les UUIDs semblables au hasard (v4 et v5 croisés par nom) en tant que clés primaires regroupées causent plus de scissions de pages B‑tree, de gonflement des index, et d’amplification d’écriture que les schémas ordonnés dans le temps. Les conseils des fournisseurs renforcent cela: UUID_TO_BIN de MySQL avec permutation de byte ordonnée dans le temps bénéficie aux formats basés sur le temps; SQL Server différencie entre NEWID() aléatoire (fragmentant) et NEWSEQUENTIALID() (favorable à la localité); la posture de PostgreSQL est similaire en pratique même si les sources fonctionnelles varient. En bref, la RFC 9562 codifie ce que les opérateurs ont appris: choisissez les IDs ordonnés dans le temps pour les clés regroupées et les balayages de plage; gardez les IDs déterministes lorsque vous avez réellement besoin d’un mappage stable nom→ID.

Cette division du travail s’étend au-delà de SQL. L’ObjectId par défaut de MongoDB est ordonné dans le temps pour des insertions efficaces sur un seul primaire; Cassandra distingue uuid de timeuuid pour soutenir les colonnes de clustering ordonnées et les requêtes découpées dans le temps. Les moteurs de recherche optimisent l’ingestion quand ils génèrent eux-mêmes les IDs; introduire des IDs externes, déterministes ou non, entraîne des compromis de débit. Dans les systèmes de messages, le routage des partitions par clé signifie que le déterminisme peut aider à la compaction et l’idempotence—mais il révèlera également un biais qui nécessite une gestion.

La conclusion structurelle: la norme valide désormais une architecture à double ID. Utilisez v7 (ou similaire) pour la localité et la performance, et conservez une clé déterministe comme unique secondaire lorsque la reproductibilité ou l’idempotence est essentielle.

Trajectoire Cryptographique: Résistances du SHA‑1 et Modèles de Menace Évolutifs

La posture cryptographique autour de SHA‑1 est établie: la dépréciation pour la résistance aux collisions est la norme, et les collisions à préfixes choisis sont passées de la théorie à la pratique. Le UUID v5 déterministe, qui hache un UUID d’espace de noms et un nom avec SHA‑1, hérite de cette posture affaiblie de résistance aux collisions. Bien qu’un UUID de 128 bits ait une probabilité de collision aléatoire négligeable à des échelles typiques, la sécurité effective de v5 repose sur les propriétés de SHA‑1. Compte tenu de la faisabilité des collisions à préfixes choisis, un attaquant qui peut cibler le même espace de noms et concevoir des entrées peut, en principe, produire des noms distincts avec la même sortie v5.

Cela ne rend pas v5 obsolète; cela le cadre. Dans les espaces de noms gouvernés et avec des entrées de confiance, v5 reste un outil puissant: clés d’idempotence, importations reproductibles, clés de cache déterministes, et réconciliation interrégionale bénéficient toutes de mappages nom→ID stables sans coordination. Mais là où les entrées sont publiques ou adverses, ou là où le mappage pourrait révéler des informations personnelles identifiables (PII), le calcul change.

Trois piliers de la mitigation définissent le chemin vers un déterminisme plus sûr:

- Espaces de noms encadrés et gouvernance: Maintenir un registre des espaces de noms autorisés avec une propriété et un objectif clairs. Modifier la version pour éviter un re-hachage accidentel. Restreindre ceux qui peuvent frapper des espaces de noms pour empêcher la contamination croisée.

- Canonicalisation: Appliquer une normalisation de nom cohérente sur toutes les piles—forme de normalisation Unicode, pliage de casse, politique sur les espaces blancs, et règles de codage—pour garder les dérivations reproductibles et réduire la surface pour les entrées conçues.

- Salage dans les limites de confiance: Intégrer un sel secret ou un poivre dans la dérivation pour toutes les entrées contrôlées par le public ou l’utilisateur. Cela préserve le déterminisme pour les parties autorisées tout en empêchant l’inférence externe et en rendant les attaques à préfixes choisis difficiles en dehors de la frontière. Le compromis est la reproductibilité inter-organisationnelle.

Même avec des mitigations, la posture de risque devrait dicter les choix par défaut. Pour les IDs face au public, v7 ou v4 est le choix plus sûr. Pour les domaines internes gouvernés où le déterminisme est une exigence et la confidentialité est contrôlée, v5 reste adapté — en particulier lorsqu’il est associé à du salage et à une canonicalisation stricte.

Question ouverte pour la communauté: peut-on concevoir des mécanismes d’atténuation des collisions pour les IDs déterministes qui ne reposent pas sur des secrets mais restent pratiques et reproductibles à travers les organisations? Aujourd’hui, aucune réponse normalisée n’existe; les métriques spécifiques manquent.

Ascension des IDs Ordonnés dans le Temps, Déterminisme Préservant la Confidentialité, et Observabilité

L’attraction gravitationnelle vers les IDs ordonnés dans le temps est claire. UUID v7 ancre le chemin standard: il préserve l’espace de 128 bits, mélange l’horodatage et le hasard pour une unicité avec haute probabilité, et—surtout—offre une meilleure localité d’écriture et de balayage de plage sans coordination. Pour les équipes utilisant déjà ULID ou KSUID, l’histoire opérationnelle est similaire: les identifiants triables réduisent la fragmentation des B‑trees et améliorent la convivialité des caches; les requêtes de plage sont simples; l’ingestion est plus fluide. ULID et KSUID restent non pas des normes IETF mais leurs ergonomies et leur utilisation répandue en font des choix pragmatiques quand la standardisation n’est pas le facteur déterminant.

Où cela laisse-t-il v5? Comme un outil spécialisé. En SQL, le schéma pragmatique est de garder v5 comme un secondaire unique pour le déterminisme et d’utiliser un surrogat ordonné dans le temps—v7, timeuuid, ou une identité séquentielle—comme clé regroupée. Dans les flux (Kafka, Pulsar), les clés v5 brillent pour les upsers idempotents et la compaction, réduisant les doublons à travers les régions; mais attention au biais de clé, car le partitionnement est dérivé du hachage de la clé. Lorsque le biais émerge, introduisez des clés composites ou un salage supplémentaire dans l’espace clé pour rééquilibrer la charge tout en préservant les semantiques d’idempotence. Dans les moteurs de recherche (Elasticsearch/OpenSearch), acceptez que fournir des IDs (v5 ou autre) typiquement réduit le débit d’indexation maximum comparé aux IDs générés par le moteur; soit accepter les auto-IDs et stocker des identifiants logiques dans le corps du document, soit ajuster l’ingestion en masse quand le déterminisme est nécessaire.

Sur le front de l’observabilité, un thème est unanime: les trace IDs restent séparés. Le Trace Context du W3C et OpenTelemetry spécifient un trace-id de 16 octets et un span-id de 8 octets avec de fortes exigences d’unicité et de randomisation, sans s’attacher à aucune version de UUID. Remplacer les trace IDs par v5 ou v7 compromettrait ces garanties et l’interopérabilité. Le schéma moderne est clair: propager le contexte de trace standard pour le traçage distribué et enregistrer les identifiants de domaine (v5, v7, ou autre) en tant qu’attributs pour corrélation et diagnostics d’idempotence. Cette séparation préserve les invariants de traçage tout en permettant la liaison au niveau entreprise pour le débogage et l’analyse.

Comparaison rapide des options dominantes

| Identifiant | Déterministe à partir du nom | Ordonné dans le temps pour la localité | Posture de collision (entrées adverses) | État d’interop | Forces typiques |

|---|---|---|---|---|---|

| UUID v5 | Oui (espace de noms + nom) | Non | Affaiblie par la faisabilité des préfixes choisis SHA‑1; nécessitant des mitigations | IETF RFC 9562 | Idempotence, déduplication, importations reproductibles dans les domaines gouvernés |

| UUID v7 | Non | Oui | Unicité probabiliste forte | IETF RFC 9562 | Localité d’écriture, balayages de plage, OLTP lourd en ingestion |

| ULID | Non | Oui | Unicité probabiliste forte | De facto | Lisible par l’homme, triable |

| KSUID | Non | Oui | Unicité probabiliste forte | De facto | Triable avec plage de temps étendue |

| Snowflake‑like | Non | Oui | Fort si IDs travailleurs et horloges sont gouvernés | Spécifique à l’architecture | IDs ordonnés à haut débit; compact |

UUID v8, Agencements Personnalisés, Questions Ouvertes, et Prévisions pour 3–5 Ans

La normalisation du UUID v8 ouvre une nouvelle voie: innovation spécifique au domaine dans les limites de l’interopérabilité. La promesse est un bac à sable bien défini pour que les organisations puissent encoder une structure spécifique à l’application—espace pour intégrer de gros timestamps, des indices de fragmentation, ou des étiquettes de domaine—sans inventer de formats totalement sur mesure. L’opportunité est réelle; les mises en garde le sont aussi. Les défis de coordination et de discipline d’horloge, familiers avec les systèmes de type Snowflake, ne disparaissent pas simplement parce qu’un agencement est standardisé. Le support de bibliothèque pour v8 sera important; la disponibilité générale est irrégulière aujourd’hui et les métriques spécifiques d’adoption manquent.

Plusieurs questions de recherche ouvertes façonneront la prochaine vague:

- Mitigations des collisions sans secrets: Pouvons-nous conserver la reproductibilité inter-organisation et élever le niveau contre les attaques à préfixes choisis? Aucune approche consensuelle n’existe encore.

- Normes de canonicalisation: Au-delà des politiques locales, des profils communs pour la normalisation Unicode, le pliage de casse, et les espaces blancs réduiraient les incohérences entre les piles pour les identifiants déterministes.

- Reproductibilité inter-organisation: Quand plusieurs parties doivent dériver le même ID à partir d’un nom partagé, comment équilibrer la confidentialité, la gouvernance et la résistance aux attaques sans sacrifier le déterminisme?

Même avec ces incertitudes, la prévision à moyen terme est visible:

- Les choix standardisés des entreprises convergent vers v7 pour les nouvelles bases de données et services lourds en écriture où le regroupement et les requêtes de plage comptent. ULID/KSUID restent viables là où la convivialité humaine ou les outils de facto dominent.

- v5 se contracte aux domaines gouvernés avec salage et registres d’espaces de noms stricts. Il persiste comme une clé secondaire pour l’idempotence, la déduplication, et les importations reproductibles à travers les régions—surtout là où la réconciliation déterministe réduit la complexité opérationnelle.

- L’observabilité se renforce autour de Trace Context/OTel pour les trace IDs, avec des IDs de domaine enregistrés et corrélés, non substitués.

- Les listes de vérification d’acquisition évoluent. Attendez-vous à des exigences de plateforme et de bibliothèque incluant: le support de v7 et une sémantique correcte d’ordre d’octets; des APIs robustes pour v5, y compris des aides de canonicalisation; des outils de registres d’espaces de noms; une gestion de salage/poivrage de première classe; des fonctionnalités de base de données qui optimisent le stockage ordonné dans le temps (par ex., utilitaires de permutation d’octets); et la conformité avec Trace Context pour l’observabilité. Le support des agencements v8 devient un facteur de différenciation, mais les acheteurs devraient valider la sémantique plutôt que de supposer un plug-and-play.

- La culture des benchmarks se renforce. Les équipes valident de plus en plus les choix d’ID avec des tests en environnement: transactions par seconde à l’insertion, scissions de pages, croissance d’index, ratios de succès de cache, latences de balayage de plage, et biais de partitionnement de flux. Là où les fournisseurs optimisent pour les auto-IDs (moteurs de recherche), l’acquisition pèse explicitement le déterminisme contre le débit. 🔭

L’architecture pragmatique qui émerge d’ici 2030 est à double piste: une clé primaire ordonnée dans le temps pour l’efficacité opérationnelle et une clé déterministe là où la reproductibilité pilote la précision. La RFC 9562 aligne la norme avec cette réalité et laisse de la place—via v8—pour une itération soigneuse et spécifique au domaine.

Conclusion

L’ère UUID n’a pas pris fin; elle s’est cristallisée. Avec la RFC 9562, le chemin à suivre est plus clair: utilisez v7 lorsque la localité et les balayages de plage dominent, et réservez v5 pour les mappages déterministes dans des limites gouvernées et respectueuses de la confidentialité. La faisabilité des préfixes choisis de SHA‑1 réduit le périmètre sûr de v5, tandis que les identifiants ordonnés dans le temps s’élèvent comme le nouveau défaut opérationnel à travers bases de données et services. L’observabilité maintient les trace IDs séparés, et v8 invite à une expérimentation réfléchie sans abandonner l’interopérabilité. Les 3 à 5 prochaines années récompenseront les équipes traitant les IDs comme une partie de la conception du système, et non comme une réflexion après coup.

Principaux enseignements:

- Par défaut aux IDs ordonnés dans le temps (v7) pour le stockage groupé et les balayages de plage; gardez v5 en tant que secondaire lorsque le déterminisme est requis.

- Traitez les résistances du SHA‑1 comme une contrainte de conception: appliquez des sels, une canonicalisation stricte, et une gouvernance des espaces de noms pour toute dérivation déterministe.

- Maintenez les trace IDs indépendants et corrélez les IDs de domaine via des attributs, pas comme des remplacements.

- Explorez v8 pour des agencements spécifiques au domaine, mais validez soigneusement le support de bibliothèque et les sémantiques opérationnelles.

- Institutionnalisez des benchmarks et des listes de vérification pour évaluer la stratégie d’ID dans votre environnement.

Prochaines étapes:

- Inventoriez les IDs actuels par charge de travail (OLTP, flux, recherche, observabilité); identifiez où la localité ou le déterminisme compte vraiment.

- Pilotez v7 pour les tables lourdes en écriture et les requêtes de plage; mesurez la fragmentation, les scissions de pages, et les TPS.

- Établissez un registre d’espaces de noms et une politique de canonicalisation; introduisez du salage là où l’entrée utilisateur est impliquée.

- Alignez le traçage avec W3C Trace Context/OpenTelemetry et propagez des IDs de domaine comme attributs.

- Évaluez le support de v8 dans votre pile de langages et envisagez des expérimentations ciblées où les indices de domaine peuvent simplifier les opérations.

L’avenir des identifiants est une conception plus délibérée, et non plus de l’entropie. Les organisations qui adopteront ce changement—ancré dans les normes modernes et des modèles de menace réalistes—livreront des systèmes plus rapides avec des garanties plus claires et moins de surprises.