Ingestión de C2PA a Staydown Perceptual: Ingeniería de Tuberías de Moderación para Imágenes Sexuales Generadas por IA a Escala

Los reguladores globales han trazado una línea clara alrededor de las imágenes explícitas generadas por IA y las imágenes íntimas no consensuales (NCII): las multas significativas, las auditorías formales y las expectativas de eliminación rápida ahora dan forma a cómo las plataformas deben construir. Con sanciones que alcanzan hasta porcentajes de dos dígitos del volumen de negocios global y con deberes de transparencia que van desde el origen hasta el etiquetado y las apelaciones, la pila tecnológica ya no es una plomería opcional: es la superficie de cumplimiento.

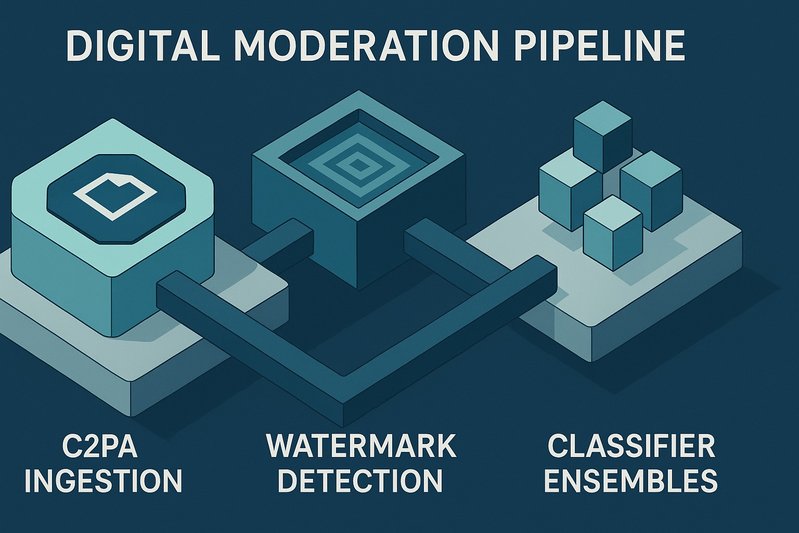

Este plano detalla cómo arquitectar una tubería de moderación de calidad de producción para contenido sexual generado por IA y NCIIs, desde la ingesta de manifiestos C2PA y la detección robusta de marcas de agua hasta los ensamblajes de clasificadores, el hashing perceptual para staydown y la verificación de edad/consentimiento bajo estrictas restricciones de privacidad. El objetivo: mostrar cómo fusionar origen, detección, hashing, y verificación en un sistema con capacidad de decisión, consciente de la jurisdicción, con registros listos para auditorías, exposición mínima de datos sensibles y controles operativos que resistan tanto a reguladores como a equipos de ataque.

Los lectores aprenderán: una topología práctica de extremo a extremo; cómo propagar credenciales de contenido a través de la transcodificación; cómo diseñar puntuaciones de confianza de fusión de clasificadores y marcas de agua; en qué consiste el staydown dirigido; y cómo integrar la verificación de edad, identidad y consentimiento, mientras se cumplen las expectativas de privacidad por diseño y obligaciones transregionales.

Detalles de Arquitectura/Implementación

Topología de tubería de extremo a extremo

Una tubería de moderación resiliente separa la ingesta, análisis, toma de decisiones y aplicación mientras asegura puertas de privacidad y capacidad de auditoría:

- Ingesta de subida: Un servicio edge acepta imágenes/video, extrae cualquier manifiesto C2PA, calcula sumas de verificación iniciales y las enruta al grafo de procesamiento. Debe soportar reportes de usuarios e inputs de señalizadores de confianza que hagan referencia a contenidos o URLs existentes.

- Grafo de procesamiento: Un DAG de abanico corre en paralelo:

- Capa de procedencia: Verificación de manifiestos C2PA; validación de credenciales y firmas; extracción de cadena de custodia.

- Detección robusta de marcas de agua: Múltiples detectores para las señales de marcas de agua e índices de detectabilidad GPAI de última generación.

- Ensamblaje de clasificadores: Modelos profundos para NCII y deepfakes sexuales más características de contexto/riesgo. La ruta de revisión humana para casos límite está incorporada por diseño.

- Hashing perceptual: Familias de hashes generados para staydown, además de flujos de trabajo de coincidencia de rostros/identidades solo cuando sea apropiado y consensuado.

- Servicios de toma de decisiones: La lógica de políticas fusiona salidas multisignales con banderas jurisdiccionales para aplicar decisiones de permitir/etiquetar/restringir/remover, y para disparar el registro de staydown.

- Colas de moderación: Colas escalonadas para respuesta de emergencia de NCII, revisión de contenido adulto y apelaciones. Los resultados razonados y las declaraciones de razones se registran para transparencia y preparación para auditorías.

- Aplicación y etiquetado: Etiquetas orientadas al cliente para contenido generado/manipulado por IA, geolocalizadas donde sea necesario, emparejadas con plomería de metadatos que persistan a través de derivados y transcodificaciones.

Esta separación apoya medidas proactivas legales y proporcionadas mientras evita enfoques de “monitoreo general” prohibidos. Donde los servicios enfrentan el escrutinio más estricto de riesgo y auditoría, la arquitectura también debe exponer registros a nivel de artefacto y razones de decisiones para auditorías independientes periódicas.

Ingesta de manifiestos C2PA y validación de credenciales

Las plataformas se encuentran cada vez más con contenido que tiene credenciales de procedencia. El servicio de ingesta debería:

- Analizar manifiestos C2PA al subir; verificar firmas, cadenas de certificados y evidencia de manipulación.

- Extraer divulgación a nivel de modelo (por ejemplo, generación o manipulación declarada por IA) y vincular estos hechos al registro interno del activo.

- Persistir un registro de procedencia normalizado y propagarlo a través de la transcodificación incrustando credenciales en derivados donde sea técnicamente factible y permitido por políticas.

- Exponer una API/SDK coherente para que los servicios posteriores (renderizado, compartición, exportación) puedan leer y mostrar procedencia y etiquetas.

C2PA no es universal, por lo que el sistema nunca debe tratar su ausencia como prueba de autenticidad. Es una señal entre muchas, pero poderosa para divulgaciones orientadas al usuario y cadenas de auditoría.

Detección robusta de marcas de agua y fusión de señales

Las marcas de agua de los proveedores de modelos y las medidas de detectabilidad GPAI ahora se esperan. La implementación práctica requiere:

- Múltiples detectores: Ejecutar detectores diversos para mitigar la deriva de proveedor/modelo. Tratar la detección como probabilística, no binaria.

- Robustez de transformaciones: Evaluar detectores en transformaciones comunes (redimensionado, recorte, recompresión); métricas específicas no disponibles.

- Fusión con huellas digitales de modelos y clasificadores: Combinar la probabilidad de marca de agua con salidas de ensamblaje de clasificadores y divulgaciones de procedencia para producir una puntuación de confianza calibrada.

- Resiliencia ante adversarios: Incluir controles para artefactos de eliminación de marcas de agua, y enrutar casos de baja confianza o sospechosos de manipulación adversaria a revisión humana.

La puntuación de confianza debe ser monótona y explicable. Una rúbrica transparente—por ejemplo, “divulgación de procedencia + fuerte marca de agua + consenso de clasificador”—ayuda a justificar decisiones y reduce el desgaste de apelaciones.

Ensamblajes de clasificadores para detección de NCII y deepfakes sexuales

Las obligaciones de mitigar daños de deepfake y NCII hacen que la detección proactiva sea proporcionada para servicios de alto riesgo. Elecciones de ingeniería:

- Ensamblajes multi-cabeza: Cabezas separadas para indicios de desnudez/contexto sexual, pistas de cambio de rostro/manipulación e indicadores de NCII. Evitar la dependencia de un solo modelo.

- Equilibrio de precisión/recall: Ajustar por cola. Las colas de emergencia de NCII pueden tolerar mayores falsos positivos para maximizar la protección de víctimas, mientras que los feeds generales requieren precisión más ajustada. Métricas específicas no disponibles.

- Humano en el circuito: Exigir revisión para puntuaciones límite, casos de figuras públicas y señales conflictivas. Mantener canales autenticados por víctimas que pueden autorizar coincidencia de rostros para eliminación/staydown.

- Documentación y auditorías: Registrar fuentes de entrenamiento, umbrales, y procedimientos de calibración para substanciar afirmaciones sobre eficacia.

Hashing perceptual para staydown dirigido

El staydown dirigido—bloquear re-cargas de la misma imagen/video ilegal adjudicada—es fundamental para la respuesta de NCII.

- Familias de hashes: Generar múltiples hashes perceptuales (por ejemplo, huellas digitales robustas de imagen/video) por activo para equilibrar riesgos de colisión y evasión; algoritmos y métricas específicas no disponibles.

- Puertas de adjudicación: Solo el material removido como ilegal o violatorio de políticas tras un debido proceso entra en el índice de staydown.

- Jurisdicción y geolocalización: Aplicar staydown regionalmente cuando la legalidad difiere por país o estado y cuando las divulgaciones o ventanas de eliminación son específicas de la jurisdicción.

- Privacidad y minimización: Almacenar hashes y metadatos mínimos, no los vectores biométricos subyacentes a menos que sea estrictamente necesario y consentido. Hacer cumplir calendarios de eliminación alineados con políticas de retención.

Tablas Comparativas

Herramientas de detección y autenticidad de un vistazo

| Técnica | Propósito principal | Fortalezas | Limitaciones | Mejor uso en la tubería |

|---|---|---|---|---|

| Credenciales de contenido C2PA | Verificar procedencia; divulgar generación/manipulación por IA | Verificable criptográficamente; divulgaciones legibles para humanos; sobrevive muchas transformaciones cuando se propaga | No presente universalmente; depende del soporte del ecosistema | Verificación de ingesta; etiquetas orientadas al usuario; cadena de auditoría |

| Marcas de agua robustas / detectabilidad GPAI | Señalar origen generado por IA | Bajo costo en inferencia; complementa procedencia | Vulnerable a eliminación o ediciones pesadas; detección probabilística | Etapa de detector paralelo; fusionado en puntuaciones de confianza |

| Ensamblajes de clasificadores (NCII/deepfake) | Identificar contenido manipulado/explícito y riesgo de NCII | Detectación proactiva; umbrales ajustables; humano en el circuito | Deriva con el tiempo; entradas adversarias; requiere gobernanza | Grafo de procesamiento central; colas y apelaciones escalonadas por riesgo |

| Hashing perceptual (staydown) | Prevenir re-cargas de contenido adjudicado | Eficiente a escala; evita re-revisión; geolocalizable | Colisiones/evasiones posibles; requiere adjudicación cuidadosa | Aplicación post-decisión; coordinación cruzada de servicios |

Mejores Prácticas

Verificación de edad, identidad y consentimiento sin recolección excesiva

Las plataformas de contenido sexual deben combinar restricciones de edad y verificaciones de intérpretes/subidores mientras minimizan el procesamiento de datos sensibles.

- Garantía de edad: Restringir el acceso a pornografía con una robusta garantía de edad. Construir una interfaz independiente de proveedores para que los métodos puedan evolucionar sin re-arquitectura.

- Identidad y edad del intérprete: Para contenido sexualmente explícito real, verificar las identidades y edades de los intérpretes y mantener registros y avisos de custodios de registros conformes. Diseñar flujos de carga que separen claramente el contenido puramente sintético del contenido real para evitar etiquetado incorrecto.

- Captura y revocación de consentimiento: Recoger consentimiento explícito de los intérpretes; proporcionar vías de revocación y enlazarlas con colas de moderación para rápida aplicación.

- Proporcionalidad KYU/KYV: Aplicar la verificación basada en riesgo y rol (por ejemplo, subidores de alto riesgo). Minimizar campos de datos e implementar control de acceso estricto, encriptación en reposo y retención corta para artefactos sensibles.

Privacidad por Diseño en la Moderación

A través de regiones, el procesamiento de datos sexuales y biométricos requiere una base legal, transparencia, minimización y seguridad:

- Base legal y EIPD: Documentar bases legales y realizar evaluaciones de impacto de protección de datos para procesamientos de alto riesgo (por ejemplo, coincidencia de rostros, clasificación de contenido sensible).

- Minimización y eliminación: Preferir hashes y transformaciones de baja resolución sobre rostros crudos. Establecer cronogramas de eliminación para todos los artefactos, incluidos hashes y telemetría, alineados con la limitación de propósito.

- Controles de acceso y cadenas de auditoría: Hacer cumplir acceso basado en roles, políticas de necesidad de saber, registros inmutables de decisiones y registros de motivo de razones.

- Transferencias internacionales: Usar mecanismos aprobados para compartir señales transfronterizas y asegurar la residencia de datos regional cuando sea necesario.

Servicios de Etiquetado y Divulgación

La transparencia orientada al usuario ya no es opcional para deepfakes y contenido sexual manipulado por IA.

- Etiquetas persistentes: Mostrar etiquetas visibles y contextuales cuando el contenido es generado o manipulado por IA. Vincular etiquetas al activo y propagar a través de compartir, incrustar y flujos de trabajo de derivados.

- Contexto y reducción de daños: Combinar etiquetas con alcance reducido para menores y recomendaciones más seguras por defecto en contextos de alto riesgo.

- Cumplimiento geolocalizado: Disparar etiquetas o divulgaciones donde se apliquen reglas de período electoral o mandatos específicos de jurisdicción.

Arquitectura cruzada de regiones y banderas de funciones

Una única base de código global debe comportarse diferente por región.

- Residencia de datos: Particionar índices (por ejemplo, hashes perceptuales, registros de auditoría) cuando se requiera residencia regional; diseñar replicación mínima entre regiones.

- Banderas de funciones conscientes de la jurisdicción: Alternar niveles de cribado proactivo, texto de etiquetas, y ventanas de eliminación por localidad.

- Representación y acceso: Apoyar solicitudes de acceso a datos de reguladores mientras se protege la privacidad del usuario mediante registros de auditoría estrictos y exportaciones de datos limitadas.

Observabilidad, rendimiento e integridad de auditoría

- Presupuestos de latencia: Establecer presupuestos por etapa para que la detección y decisión de extremo a extremo puedan apoyar la rápida eliminación y cumplimiento de avisos de remoción; métricas de latencia específicas no disponibles.

- Escalado de rendimiento: Escalar automáticamente el DAG de procesamiento; utilizar retroalimentación y colas priorizadas para casos de emergencia de NCII.

- Integridad de registros de auditoría: Encadenar criptográficamente registros de decisiones cuando sea posible; retener declaraciones estructuradas de razones y capturas de evidencia dentro de límites de retención.

- SLOs: Definir SLOs para tiempo de eliminación, resolución de apelaciones, y efectividad de staydown; monitorear continuamente la deriva en clasificadores y detectores de marcas de agua.

Seguridad y Endurecimiento contra Abusos 🛡️

Los adversarios eliminarán marcas de agua, alterarán clasificadores, e intentarán envenenar índices de staydown. La respuesta de ingeniería mezcla prevención, detección, y respuesta.

- Contramedidas de eliminación de marcas de agua: Detectar cambios de distribución consistentes con recompresión/corte agresivos; fusionar con otras señales en lugar de depender solo de marcas de agua.

- Pruebas adversarias: Equipos de ataque en tuberías con ataques comunes (abuso JPEG, remuestreo, desenfoque/ruido, remasterización basada en GAN). Mantener un registro de riesgos y manuales específicos del modelo.

- Monitoreo de deriva de modelos y etiquetas: Rastrear precisión/recall en conjuntos de validación curados; desencadenar flujos de reentrenamiento y recalibración. Benchmarks específicos no disponibles.

- Higiene del staydown dirigido: Requerir doble revisión antes de agregar al índice de staydown; apoyar la desbloqueo reversible en apelaciones exitosas; mantener etiquetas de región para honrar la legalidad local.

- Gobernanza de proveedores: Contratar para documentación de modelos, soporte de marcas de agua, y APIs de credenciales de contenido. Requerir atestaciones para características de detectabilidad y cadencias de actualización.

- Respuesta a crisis: Predefinir manuales de incidentes para campañas virales de NCII o deepfakes sexuales, incluidas medidas de contención, rutas de escalada, y protocolos de comunicación con reguladores.

Conclusión

La ingeniería de moderación para imágenes sexuales generadas por IA a escala es ahora una disciplina crítica para el cumplimiento. Un sistema defendible fusiona procedencia (C2PA), detección robusta de marcas de agua, ensamblajes de clasificadores, y hashing perceptual en una tubería multisignal con políticas conscientes de la jurisdicción, decisiones auditables y controles de privacidad por diseño. También exige una rigurosa verificación de edad/identidad/consentimiento para cargas adultas, etiquetado explícito para contenido generado o manipulado por IA, y un staydown dirigido que previene re-cargas una vez que el contenido es adjudicado. Los equipos que tengan éxito tratarán esto como un programa vivo: probado continuamente, medido, y adaptado a guías y tácticas de abuso en evolución.

Conclusiones clave:

- Construir un grafo de procesamiento paralelo que ingeste procedencia, detecte marcas de agua robustas, y ejecute ensamblajes de clasificadores, alimentando una capa de decisión explicable.

- Usar hashing perceptual para staydown dirigido con estrictas puertas de adjudicación, etiquetado regional, y retención de datos mínima.

- Implementar flujos de trabajo de verificación de edad/identidad/consentimiento que cumplan con deberes legales sin recolectar en exceso datos sensibles.

- Enforzar privacidad por diseño: bases legales, EIPDs, minimización, controles de acceso y calendarios de eliminación en todos los artefactos.

- Endurecer contra adversarios vía pruebas de equipos de ataque, monitoreo de deriva, y gobernanza de proveedores para marcas de agua y detectabilidad.

Próximos pasos: inventariar tus señales actuales y brechas; levantar verificación de C2PA y propagación de etiquetas; calibrar un ensamblaje mínimo pero efectivo y etapa de fusión de marcas de agua; operacionalizar un índice de staydown dirigido; y realizar un EIPD que mapee cada artefacto a una base legal, retención y política de acceso. Desde allí, iterar sobre métricas, resultados de equipos de ataque, y banderas específicas de jurisdicción—porque para 2026, la detección “suficientemente buena” no será suficiente.